セキュリティ予測 2026:警戒すべきフィッシング手口

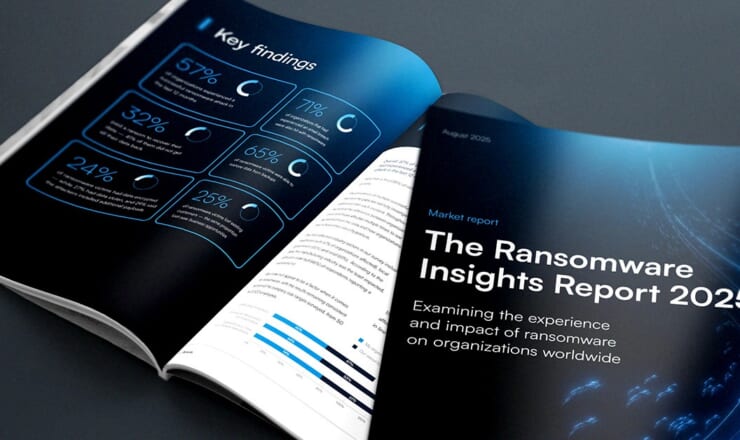

2025年11月24日、脅威分析チーム AI駆動型脅威の予測と今後の戦術進化 要点 フィッシングキットは急速に進化し、数百万件の攻撃を実行可能。高度化と回避能力が継続的に向上中。 2026年には、次世代フィッシングキットが高度なツールを用いて標的の詳細なソーシャルプロファイルを構築し、多要素認証を回避し、AIを活用したより標的を絞ったパーソナライズされた攻撃を仕掛けることが予測されます。 PhaaSビジネスモデルは、基本キットから高度なAI駆動型キャンペーンまでを網羅する階層化されたサブスクリプション形態へ移行する見込み。 2026年末までに、認証情報侵害攻撃の90%以上がフィッシングキットによって実行され、全フィッシングインシデントの60%以上を占めると予測されます。 2025年、フィッシング攻撃の動向は、AI、進化を続けるフィッシング・アズ・ア・サービス(PhaaS)キット、そして高度化する配信・回避技術の複合的な力によって推進されました。本記事では、バラクーダの脅威アナリストが、この持続的かつ進化を続ける脅威が今後1年間にどのような展開を見せるかを展望します。 2025年のフィッシング進化 1年前、当チームは予測した:PhaaSキットによる認証情報窃取攻撃は2024年の約30%から、2025年末までに全攻撃の半数を占めると。実際の割合は半数をやや上回りました。 さらに重要なのは、フィッシングキットの数が2025年に倍増したことです。各キットは数百万件の攻撃を実行できるほど強力です。これらのキットは絶えず進化し、時とともに高度化・回避能力を高めています。チームは年間を通じて最も普及したフィッシングキットの一部について定期的に報告しました。 こうした動向などを踏まえ、脅威分析チームは今後12ヶ月間の状況変化に関する一連の予測を策定。セキュリティチームが今後の脅威を理解し準備するための指針を提供しました。 2026年に予期されるもの フィッシングキット2.0 既存および新興のフィッシングキットは、標的に対する詳細なソーシャルプロファイル構築ツールを活用する。多要素認証(MFA)などのセキュリティ対策を回避するため、アクセストークンの窃取や正規ウェブサイト経由の認証中継といった自動化戦術を展開し、防御を突破する。キット開発におけるAI活用を強化し、攻撃のパーソナライズ化と効果向上を図ります。 次世代PhaaSキットのビジネスモデルは、基本フィッシングキットから高度に標的化されたAIパーソナライズ型キャンペーンまで、階層化されたサブスクリプション形態を特徴とする。 2026年末までに、認証情報侵害攻撃の90%以上がフィッシングキットの使用に起因し、全フィッシング攻撃の60%以上を占めると予測される。 動的回避技術とカスタマイズされたペイロード 攻撃者は静的な戦術から、デバイス・ユーザー活動・タイミングに基づきカスタマイズされたペイロードを用いた動的かつ状況認識型のアプローチへ移行し、自動検知を回避する。 増加が見込まれる高度な回避・検知回避技術には以下が含まれる: 無害な画像・音声ファイルへの悪意あるコードの隠蔽(ステガノグラフィー) 「クリックフィックス」ソーシャルエンジニアリング技法:ユーザーを騙して、クリップボードに密かにコピーされた悪意のあるコマンドを手動で実行させる手法。 攻撃における分割・ネスト型QRコードの増加と、動的・多段階QRコードの登場。 OAuth(Open Authorization)の広範な悪用:パスワードを共有せずにアプリやサービスにサインインするための広く利用されているシステム。 一時的なBlob URIを含む高度なURL回避技術。Blob URIはデータをメモリ内にローカル保存するウェブアドレスの一種であり、外部サーバーから読み込まれず被害者のブラウザ内でフィッシングページをホストできるため、従来の対策では検知が困難な点から攻撃者に好まれる。 動的コードインジェクションと完全偽装された悪意のあるスクリプト。 AIベースの自動適応型キャンペーン 攻撃者は生成AIを活用し、大規模な個別メッセージ作成とキャンペーンの迅速な自動適応を実現。 こうしたAI駆動型攻撃は高速で展開され、高度な暗号化、深層化された難読化、適応型ペイロードを特徴とします。 攻撃者はプロンプトインジェクション技術やAIエージェントへの標的型攻撃により、AIそのものを悪用する動きも活発化すると予想されます。目的はAI搭載セキュリティツールの操作や侵害です。 MFA(多要素認証)コード窃取と欺瞞 フィッシングによるMFAコード窃取が増加し、プッシュ承認疲れや中継攻撃などの戦術が用いられます。 ソーシャルエンジニアリングは、パスワードリセットコードやその他のアカウント回復オプションなど、MFA回復フローを標的とします。 攻撃者はまた、ソーシャルエンジニアリングをMFAダウングレード攻撃に利用し、ユーザーに代替認証方法(回避が容易なもの)を選択させるよう強制または騙すことで、強力なフィッシング耐性認証を迂回しようとします。 CAPTCHA悪用攻撃の増加 高度なフィッシングキャンペーンでは、被害者に安全感を抱かせ攻撃者の真意を隠蔽するため、CAPTCHAを悪用する事例が増加中。2026年末までに、フィッシング攻撃の85%以上が自動セキュリティツール回避と人間による操作確認を目的としてCAPTCHAを利用すると予測されます。 攻撃者はまた、正当で信頼性の高いCAPTCHAから偽の代替手段へ移行しつつあり、2026年にはこの傾向が増加すると予測されます。 ポリモーフィック戦術の増加 ポリモーフィック攻撃とは、コンテンツ、ペイロード、配信パターン、技術的指紋を絶えず変化させ、各インスタンスを異なるように見せかける攻撃です。これにより自動検知やシグネチャベースの防御は無効化されます。 特にフィッシングキットで増加が見込まれる手法には、メール本文や件名へのランダムな英数字列の使用、送信者アドレスの難読化、タイムスタンプや受信者名を件名に含む長いヘッダーの採用、メールごとに微妙に異なるリンクの使用、添付ファイル名の変更などが含まれます。 正規プラットフォームのさらなる悪用 2025年にはフィッシング攻撃の約10%が正規プラットフォームを悪用しており、2024年と同水準である。2026年もこの割合は横ばいで推移すると予測されます。 攻撃者はAI搭載のゼロコードプラットフォームを悪用し、フィッシングサイトの迅速な構築・ホスティングを増加させる。これらのツールは技術的障壁を排除し、脅威アクターが最小限の労力で大規模な高度なキャンペーンを展開することを可能にします。 URL保護サービスとURLマスキングの標的化 URL保護サービスの悪用や、オープンリダイレクト・マーケティング/トラッキングリンク・正規URLの悪用といったURLマスキング戦術の活用が増加しており、2025年にはフィッシング攻撃の約25%で確認されました。この上昇傾向は継続すると予測されます。 より高度なマルウェアベースの脅威 マルウェア攻撃は、デバイスのメモリに潜伏するファイルレスマルウェアや、従来のシグネチャベース防御を回避可能なポリモーフィックペイロードの増加に伴い、より洗練化が進むと予想されます。 マルウェア・アズ・ア・サービス(MaaS)は進化し、拡大を続けるでしょう。 上記の新規の・進化する手法に加え、人事・給与関連詐欺、配送・物流詐欺、偽の多要素認証通知、税務・政府サービス詐欺、ファイル共有詐欺といった従来型の手法も継続すると予測されます。 進化する手法への防御策 フィッシング脅威は2025年に著しく高度化し、拡散・複雑化・回避能力を強化しました。この傾向は2026年以降も継続します。堅牢でサイバーレジリエントなセキュリティ戦略において、メールセキュリティは不可欠な要素です。 フィッシングやソーシャルエンジニアリング攻撃の影響を免れる組織はほとんどありません。最新の市場調査によれば、78%の組織が過去12ヶ月間にメールセキュリティ侵害を経験しています。被害者が脅威を検知・封じ込めるまでに要した時間が長いほど、被害は深刻化します。 高度なフィッシングを阻止するには、従来の手法ではもはや不十分です。組織には、BarracudaONEのようなAI搭載の統合セキュリティプラットフォームと、24時間365日の監視体制、そして強固なセキュリティ文化が必要です。 資料 『ランサムウェアインサイトレポート2025』をダウンロードする

海外ブログ

セキュリティ予測 2026:自律型AIの世界における現実と制御をめぐる戦い

2025年11月17日、Tilly Travers 自律型AIが2026年のサイバー脅威と防御をどう変革するか 要点 自律型AIが脅威環境の進化に与える影響 組織が自律型AI脅威に対抗する方法 自律型AI実装を保護する戦略 自律型AIがセキュリティ強化に果たす役割 適応性・自動化・自律性を備えた自律型AIの力と可能性は、2025年のセキュリティ議論を席巻しました。バラクーダは世界各国のサイバー脅威・セキュリティ分野を率いる4名の社員に、2026年の自律型AIへの展望とサイバーセキュリティへの影響を尋ねた。 彼らが予測する未来像は以下の通り: エージェント型AIオペレーターがサイバー攻撃をエンドツーエンドで実行。必要な情報を収集し、説得力のある罠を仕掛け、攻撃経路を試行。標的の防御システムの反応を観察し、目的達成まで静かに戦術とタイミングを調整する。防御側は、これまでに見たことのない新たな攻撃手法や戦術に直面し、事後説明が困難なケースも想定すべき。(Yaz Bekkar) エージェント型AIは膨大なデータを分析し、リアルタイムで脆弱性を特定。攻撃者は弱点をより効果的に悪用する手法を自動化できるようになる。(Jesus Cordero-Guzman) AIは音声・メッセージ双方で人間と対話し、相手が実在の人物ではないと気づくことがほぼ不可能なレベルに達する。(Eric Russo) 複数のAIエージェントが人間の監督を最小限または全く受けずに連携し、特定の目標達成に向けた行動を実行する。これにより、攻撃者が制御する情報を利用して協調行動を操作し、エージェント間の相互作用を乗っ取ったり汚染したりする可能性が生じる。人間の関与が欠如しているため、検知と緩和が遅れる恐れがある。(Rohit Aradhya) サイバーセキュリティのリーダーシップは、人間だけでなくAIエージェントの指揮も担うことになる。次世代の管理者は、生産性と意思決定を向上させるために、AIエージェントをチームに組み込み管理する方法を学ぶ必要がある。(Jesus Cordero-Guzman) エージェント型AIは、2026年以降の脅威環境の進化にどのような意味を持つのか? Yaz Bekkar、XDR主任コンサルティングアーキテクト、EMEA担当:来年までに、攻撃は単にAIを利用するだけでなく、AI自体が独立したオペレーターのように振る舞い、攻撃目標達成のためにリアルタイムで選択を行うようになる可能性があります。既にAIが偵察、フィッシング、基本的な防御回避といったキルチェーンの一部を自動化している事例が見られます。2026年の転換点は、ステップを計画し、防御からリアルタイムで学習し、人間の指示なしに経路を変更するシステムへの移行だと考えます。 AIオペレーターはエンドツーエンドで指揮を執り、必要な情報を収集し、説得力のある餌を仕掛け、経路を試行し、防御システムの反応を観察した後、目的達成まで静かに戦術とタイミングを調整します。これらの高度なハッキングツールは、各ステップを連携させ、障害から学習し、通常の活動に溶け込む協調的な頭脳のように感じられるでしょう。 防御側は、これまでに見たこともない新たな攻撃手法や戦術を想定すべきです。事後説明が困難なケースも発生するはずです。攻撃対象領域は拡大を続け、既知・未知の脆弱性が同時に生み出され、ゼロデイ攻撃が増加します。 Eric Russo、SOC防御セキュリティ部門ディレクター:AIは急速に進化し、音声とメッセージの両方で人間と会話できるレベルに達しました。その精度は、相手が人間ではないと気づくことがほぼ不可能なほどです。例えばAndroidユーザーは、GoogleのAI機能を活用して不明な番号からの電話に応答し、質問を投げかけ、会話を交わし、その通話の正当性を判断できるようになりました。この技術は非常に印象的ですが、脅威アクターが同じ技術を利用すると想像してみましょう。 エージェント型AIは従来の攻撃手法を変革する可能性があります。例えばソーシャルエンジニアリング攻撃で財務チームメンバーを標的にし、企業の銀行口座番号を入手するケースが考えられます。あるいは、ディープフェイクによるなりすましでヘルプデスク管理者を欺きMFAをリセットさせ、脅威アクターにITシステムへのアクセス権を与え、より精巧な攻撃を展開させるといった複雑な目的も想定されます。 Jesus Cordero-Guzman、EMEA地域 アプリケーション・ネットワークセキュリティ・XDRソリューションアーキテクト部門ディレクター:自律型AIは既に現実のものとなっており、脅威としても急速に進化する。膨大なデータを分析してリアルタイムで脆弱性を特定できるため、攻撃者は弱点をより効果的に悪用する手法を自動化できます。サイバー犯罪を促進するために一から設計された専用自律型AIプラットフォーム「Xanthorox」が登場したのは2025年初頭です。他にもHexStrikeやさらに高度なVenice.AIが存在します。エージェント型AIは自動化されたフィッシング攻撃、防御システムのリアルタイム監視、さらには不正アクセスを得るためのCAPTCHA解読能力すら武器化される可能性があります。 Rohit Aradhya、アプリセキュリティエンジニアリング担当副社長兼マネージングディレクター:エージェント型AIの進化は、適応型ポリモーフィックマルウェアの増加を招くでしょう。これは被害者の環境やセキュリティツールを分析し、自らのコードや動作を自律的に書き換えたり変更したりして、シグネチャベースや行動ベースの防御をリアルタイムで回避するマルウェアです。 特定の目標達成に向け、最小限または全く人間の監視なしに複数のエージェントが連携して行動する事例が増加します。これにより、攻撃者が制御する情報を利用して協調行動を操作し、エージェント間の相互作用を乗っ取る(ハイジャック)または汚染する(ポイズニング)可能性が生じます。人間の介入が欠如することで、検知と緩和が遅延する恐れがあります。 公開アプリケーションプログラミングインターフェース(API)、APIゲートウェイ、エージェント型サービスAPI、チャットボットベースのユーザーインターフェースの悪用も大幅に増加します。エージェント型ツールがサービス提供・消費のためにエージェント間およびユーザーとのAPIインターフェースを動的に生成・破棄するため、APIライフサイクル管理において動的API処理への対応が極めて重要となります。 組織はエージェント型AIベースの脅威からどのように防御し、自社のエージェント型AIシステムを保護すべきか? Yaz Bekkar 大半の企業はエージェント型AIの到来を予見できないでしょう。これはシュレディンガーの猫に似ている:IT環境は「安全」と「侵害された」状態を同時に感じさせ、防御側に明確な手がかりを与えないでしょう。 唯一の現実的な防御策は、環境に合わせて調整されたAIによる行動(振る舞い)駆動型検知である。デフォルト設定のまま放置し「うまくいくことを願う」ツール購入では不十分だ。適切なソリューションを選択し、適切に実装し、継続的に改善せよ。真のレジリエンスは「強力な技術」と「それを日々運用する高水準の専門性」の融合から生まれます。 組織はサイロ化された単体ツールから脱却し、真のエンドツーエンド可視性を備えたプラットフォームへ移行する必要があります。これにはID管理、エンドポイント、SaaS、クラウド、メール、ネットワークトラフィックが含まれます。さらに、組織固有の「正常な状態」を学習し、シグネチャ待ちなしで異常やゼロデイ攻撃パターンを検知できる行動ベースのAI分析技術も不可欠です。人的判断のループを常に維持する必要があります。 Jesus Cordero-Guzman 従来の防御メカニズムは、AI駆動型脅威の速度と適応性に追いつけない可能性があります。組織は脅威の検知と対応にAIを組み込んだ先進的なセキュリティソリューションに投資し、進化する脅威に効果的に対処できる体制を整える必要があります。 組織は自律型AI実装を保護するために何をすべきか? Jesus Cordero-Guzman サイバーセキュリティリーダーシップとは、人間だけでなくAIエージェントを率いることでもあります。次世代の管理者は、AIエージェントをチームの一員として組み込み、生産性と意思決定を向上させるために管理する方法を学ぶ必要があります。 組織のビジネスモデルに必要な「特性」をAIエージェントに付与するには、技術的熟練度、自然言語処理、データ分析に関するさらなる知見が求められます。これは単なる運用上の課題ではなく倫理的課題でもあります。統合されたAIエージェントが責任を持って使用され、これらのシステムによる意思決定が組織の価値観や社会的規範に沿うことを保証する必要があります。AIが進化を続ける中、サイバーセキュリティのこの動的な環境を導くリーダーシップの役割もまた進化し続けるでしょう。 Rohit Aradhya 組織がエージェント型AIの導入を開始するにつれ、AIに特化した一連のセキュリティ対策が必要となります。これにはAIエージェント向けの堅牢なID・アクセス管理(IAM)が含まれます。各エージェントは関連ユーザー、グループ、リソースアクセス権限を持つ独立したエンティティとして扱われるべきです。組織はゼロトラストフレームワークをAIエージェントとツールに拡張し、過去の行動にかかわらずエージェントが試みるあらゆる要求と行動を検証・妥当性確認する必要があります。システムの運用行動の監視に注力し、逸脱を迅速に検知する必要があります。エージェント間通信は、追跡可能性と説明可能性を確保し、通信を妨害する攻撃から保護するため、適切に認証・暗号化・記録され、セキュリティ対策が施されなければなりません。最後に、NIST AIリスク管理フレームワークなどの基準を理解し遵守することも重要です。 リスクを超えて、エージェント型AIはセキュリティ強化にどう貢献するのか? Eric Russo:エージェント型AIはSOCチームにとって強力なツールとなります。SOCチームが担う反応的業務の負担を軽減し、脅威研究や検知エンジニアリングなど、より積極的なセキュリティ施策へのリソース配分を可能にする機会を提供します。例えば、セキュリティシステムの管理業務に関連する多くのタスクはエージェント型AIで処理できます。従来、SOCアナリストやエンジニアが手動でそのタスクを完了するのに必要だった時間を、代わりにその個人が新たな脅威に集中できるようにします。 セキュリティ防御におけるAIのもう一つのユースケースは、脅威検出における機械学習の拡張です。従来の検知メカニズムは本質的に静的である。しかし、ユーザー行動やネットワークトラフィックなどのベースラインを確立し、異常スコアリングの基準を定義してシステムがセキュリティアラートを発するタイミングを判断する機械学習アルゴリズムを構築することは、高度な脅威アクターを検知する非常に効果的なアプローチである。この手法は信頼性の高いアラート生成という利点もあり、アラート疲労や誤検知を低減します。 e-book: The role of AI in cybersecurity(サイバーセキュリティにおけるAIの役割ガイド)

海外ブログ

生成AIのダークサイドに対峙する:経営幹部、CISO、セキュリティチームへの提言

2025年9月25日、Adam Khan 悪意のある生成AIツール(Evil-GPT、WolfGPT、DarkBard、PoisonGPTなど)の出現により脅威環境が変化する中、組織はAIを活用した脅威に対処するため多角的なアプローチを採用する必要があります。セキュリティリーダーが検討すべき戦略的提言は以下の通りです: 1. 脅威インテリジェンスと監視 最新の悪意あるAIツールや戦術に関する情報を常に把握することが極めて重要です。KelaやFlashpointが提供するような、AIに関するダークウェブ上の情報を追跡する脅威インテリジェンスフィードやサービスに購読登録するべきです。2024年にこれらのツールに関する議論が219%増加したことを踏まえ、このアンダーグラウンド動向の可視化は不可欠です。セキュリティチームは脅威インテリジェンスプラットフォームで、これらのツールに関連するキーワード(例:「GPT」の変種、「脱獄プロンプト」)を監視すべきです。さらに、組織名や業界名に関するダークウェブ監視を実施しましょう。犯罪者が自社や業界を標的にAIをカスタマイズしている場合、早期に把握する必要があります。 2. メールおよびコンテンツセキュリティの強化 悪意あるAIの主要な用途がフィッシングであるため、メールセキュリティ基盤の強化が不可欠です。AIと機械学習を活用した高度なフィルタリングシステムへアップグレードし、従来のルールベースシステムでは検知できないAI生成メッセージに対応しましょう。現在、言語パターン分析によりAI生成テキストを特定すると謳うソリューションも登場しています。完全ではありませんが、重要な防御レイヤを追加します。安全なメールゲートウェイに対し、送信者の過去の基準と一致しない不自然に巧妙な内容や文脈を持つメールをフラグ付けするよう推奨(またはスクリプト化)してください。既知のAI生成フィッシングメールで既存のスパムフィルターを訓練することも検知精度向上に有効です。最後に、AI支援型フィッシング対策ツールの導入を検討しましょう。AIフィッシングは新規URLや微妙ななりすましを伴うことが多く、自動ツールは多忙な従業員よりも迅速に検知できます。 3. 強固な従業員トレーニング — 形式より内容を重視 AI詐欺の新たな現実を反映したセキュリティ意識向上トレーニングを更新してください。従業員には文法的に完璧で、文脈的に関連性のあるフィッシングメールの例を示し、時代遅れの判断基準に依存しないよう指導するようにします。二次的な手段で、要求の正当性を確認する大切さを強調してください。例えば「役員」から資金移動の緊急依頼メールが届いた場合、電話で確認するよう指導するようにします。AIが検出できない不自然な表現や矛盾点(奇妙な日付形式や無関係な詳細など)といった自動化の微妙な兆候に警戒するよう教えます。役員向けリスク研修ではディープフェイク音声や動画を用いたシナリオを組み込み、潜在的な脅威への備えを促します。例えば、ディープフェイクの「CEO」が指示を伝えたボイスメールを残す訓練を実施し、手順が遵守されるかテストする。目的は、プロフェッショナルに聞こえるという理由だけで通信を信頼する組織の傾向を予防することである。 4. モデルとAPIのセキュリティ 組織がAIを業務に統合する際、モデルの悪用やポイズニングを防ぐ統制策の実施が不可欠です。AIモデル(チャットボット、アシスタントなど)を使用している場合は、プロンプトインジェクションやデータ漏洩の試みを示す不審な構造のリクエストなど、悪用を検知するための厳格なアクセス制御と監視を確立してください。使用するサードパーティ製AIモデルやデータセットのソースと完全性を検証するようにします。例えば、モデルにはチェックサムや署名を使用し、公式リポジトリからのモデルを優先します。モデルが改ざんされていないことを確認するため、モデルプロバンス(AICertイニシアチブやその他のAIサプライチェーンセキュリティフレームワークなど)のための新興ツールの採用を検討します。内部的には、異常な活動を捕捉するためにAI APIに対してレート制限と異常検知を実装する。アカウントが突然、データを生成する数千のクエリを実行し始めた場合(攻撃者がAIを悪用している可能性を示す)、これを検知する必要があります。本質的に、AIサービスを重要なデータベースやサーバーと同等のセキュリティ意識で扱うべきです。攻撃者はそれらを悪用または汚染する目的で標的にする可能性があるためです。 5. マルウェアとボットに対する技術的対策 AI生成のマルウェアに対処するため、エンドポイントとネットワーク防御を強化してください。エンドポイント検知・対応(EDR)ソリューションを活用し、ユーザーデータへの不審なアクセスを試みるプロセス(例:ユーザーデータへのアクセスとzip化)を検知しましょう。EDRはコード署名が新規でも行動パターンを捕捉可能です。新たなAI生成マルウェア株が発見された際は、脅威インテリジェンスを活用し侵害指標(IoC)を迅速に更新してください。ネットワーク側では、異常検知技術を用いてAI生成攻撃を示すパターンを特定します。多くのAI生成攻撃は、依然として機械的なパターンを大規模に示す可能性があります。例えば、それぞれがわずかに異なるフィッシングメールの急増や、マルウェアがデータを流出させる際の異常なアウトバウンド接続パターンなどです。また、ネットワークのベースライン動作を学習し、逸脱を警告するAI搭載セキュリティツールの導入も検討してください。もちろん、パッチ適用と基本的なサイバーハイジーンの管理も継続します。AI支援型攻撃者は、依然としてパッチ未適用のシステムや脆弱な認証情報を「ローハンギングフルーツ(低い所に生る果実のように、手っ取り早く得られる成果の例(格好の餌食))」として狙い続けるでしょう。 6. インシデント対応の準備態勢 AI要素を考慮したインシデント対応計画を更新してください。ディープフェイクや偽情報インシデントへの対応手順書を作成し、CEOのフェイク動画などフェイクコンテンツの真偽を評価する担当者と、ステークホルダーへの迅速な情報伝達方法をチームが確実に理解できるようにします。フィッシングインシデントでは、AIフィッシングメールで1人の従業員が侵害された場合、AIがコンテンツを変異させるため、次のフィッシング攻撃は異なる形態となる可能性に備えます。インシデントレスポンスチームが、AIテキスト検出ツールやAI専門家との連携など、不審なコンテンツを分析するリソースにアクセスできることを確保します。情報共有が鍵となります。悪意のあるAIツールを伴う攻撃を受けた場合、匿名化されたインテリジェンスを業界のISACやCERTと共有し、集団防御を強化することを検討します。新たな戦術(例:「このフィッシングキャンペーンは特定の文体マーカーを持つWormGPTによって作成されたようだ」)についてコミュニティが早く知れば知るほど、集団防御の調整も早くすることができます。 7. ポリシーとベンダー管理 ガバナンスの観点から、組織内でのAI利用に関する明確なポリシーを策定してください。従業員が承認されていないAIツールを使用する「シャドーAI」に関連するリスクに対処します。シャドーAIは、最近のデータ漏洩事例や、正規のAIアプリを装った悪意のあるツールの存在が示すように、リスクをもたらす可能性があります。承認されたAIツールを明確に伝達し、特に機密データに関する非承認AIの使用を禁止してください。ベンダーや第三者に対し、AIセキュリティプラクティス(慣行)の遵守を要求し、AIツールが誤った利用から保護されることを確保してください。例えば、顧客サポートでベンダーのAIチャットボットを利用する場合、悪用防止策やモデルの改ざん検証プロセスを問いただす必要があります。虚偽情報脅威もBCP(事業継続計画)や危機管理計画に組み込むべきです。広報部門の関与が必要となる場合もありますが、技術的帰属判定や削除対応(プラットフォームとの連携によるディープフェイクコンテンツ削除など)においてはセキュリティチームの知見が不可欠です。 8. 防御的AIの活用 最後に、防御目的でのAI活用を検討しましょう。攻撃者がAIを利用するのと同様に、防御側もAIや機械学習を活用して脅威ハンティング、ユーザー行動分析、自動対応を強化できます。多くのセキュリティオペレーションセンターはアラートに圧倒されていますが、AIはAI生成攻撃の進行を示すシグナルを相関分析し、迅速な特定とレスポンス(対応)を可能にします。例えば、微妙な類似点を持つ複数の信頼度の低いフィッシング警告をAIが統合することで、広範なキャンペーンを明らかにすることができるでしょう。AIはデジタルリスク保護にも貢献します。自社を装ったフェイクサイトやフェイクニュースなど、ウェブ上の不正コンテンツをスキャンするのです。高度なシステムでは自然言語処理(NLP)を活用し、ソーシャルメディアやダークウェブを監視。標的型フェイク情報キャンペーンやフィッシングの手口が早期に現れる兆候を検知します。こうしたツールを活用することで、組織はAIを単なる脅威ではなく、セキュリティ態勢の強みへと転換できるのです。 結論 悪意ある生成AIツールの台頭はサイバーセキュリティの新たな局面を示し、脅威アクターがこれまで以上に頻繁で洗練された欺瞞的な攻撃を仕掛ける力を与えています。CISOやセキュリティチームにとって、迅速な適応が不可欠です。これらのツールを理解し、防御を強化し、防御型AIによって補完された警戒の文化を育むことで、組織はリスクを軽減できます。脅威の様相は変化し続けていますが、情報に基づいた戦略と準備があれば、防御も進化させられます。このAIを燃料とする軍拡競争において、知識と機敏さが最大の資産となるでしょう。常に情報を収集し、準備を整え、この新たな時代が求める健全な懐疑心をもって、あらゆる不審なメールや奇妙なモデル出力等に取り組んでください。 e-book: A guide to the role of AI in cybersecurity(英語) 『ランサムウェアインサイトレポート2025』を確認(日本語)

海外ブログ

システムショック:Storm-0501ランサムウェアがクラウドへ移行

2025年9月17日、Doug Bonderud 全体的にランサムウェアの発生率は低下しています。2025年には、60%強の企業がランサムウェア攻撃を報告しており、実のところ2020年以来の最低の数値となっています。 良くないニュースとしては、攻撃者が戦術を変えていることです。最近のマイクロソフトセキュリティ分析が指摘するように、脅威アクター「Storm-0501」はランサムウェアをオンプレミス環境から移行させ、ハイブリッド環境とクラウド環境の両方を危険に晒しています。以下に詳細を解説します。 How:Storm-0501攻撃の基本(手法) 従来のランサムウェア展開はオンプレミスで行われます。攻撃者はローカルネットワークを侵害し、悪意のあるペイロードを展開します。実行されると、これらのペイロードは重要なファイルを暗号化し、ハッカーは復号鍵と引き換えに身代金を要求します。 最近まで、Storm-0501もこのペイロードの手法に従っていましたが、2024年、この脅威アクターはクラウド環境を侵害可能な新たなマルウェア株を展開しました。攻撃はちょっとした足掛かりから始まります。サイバー攻撃者はActive Directory環境を侵害し、次にMicrosoft Entra IDへ移動します。その後、権限を昇格させて管理者レベルの制御権を獲得します。 これにより、無制限のネットワークアクセスを可能にするフェデレーテッドドメインを追加でき、オンプレミス型ランサムウェアの展開も可能になります。結果として二重の攻撃が成立します。従来のランサムウェアを使用すれば、脅威アクターはオンサイトデータを暗号化し、解放のための支払いを要求できます。一方、完全なクラウドアクセスを活用すれば、保存された資産を流出させ、バックアップを削除し、データを人質に取って身代金を要求できます。 What:侵害の一般的な条件(内容) Storm-0501の成功の鍵は、オンプレミスとクラウドベースの展開の間の隙間を悪用する二重の侵害手法にあります。 端的に言えば、ハイブリッド環境は純粋なローカル環境に比べて複雑です。企業がクラウドとローカルリソースの両方を最大限活用するには、異なるリソース、サービス、アプリケーションを接続するデジタルブリッジが必要となります。このデジタルグレーゾーンこそが潜在的な問題を生み出します。 MicrosoftによるStorm-0501攻撃の分析を考察しましょう。標的となった企業は複数の子会社を運営しており、各子会社は独立しながらも相互接続されたAzureクラウドテナントを保有していました。各テナントのセキュリティ態勢は異なり、Microsoft Defender for Endpointを導入していたのは1つだけでした。さらにMicrosoftの研究では、複数のActive Directoryドメインが複数のテナントに同期されており、ITチームがこれらのクラウドインスタンスを管理・監視するのを困難にしていたことが判明しました。 攻撃はオンプレミスシステムの複数台への侵入から始まりました。脅威アクターは「sc query sense」や「sc query windefend」などのコマンドでDefender for Endpointの稼働状況を確認。稼働中と判断すると、Evil-WinRMと呼ばれるWindowsリモート管理(WinRM)経由のPowerShellツールを用いて横方向への移動(ラテラルムーブメント)を実行しました。防御が有効でないシステムを特定すると、DCSync攻撃を展開してドメインコントローラーを偽装し、全アクティブユーザーのパスワードハッシュを要求しました。これによりクラウドテナントと保存データのほぼ完全なアクセス権を獲得し、データ窃取と暗号化を可能にしました。 このプロセス完了後、攻撃者は侵害された企業アカウントのTeamsアカウントを利用し、経営陣に連絡して身代金を要求しました。 Where:対策強化が必要な領域 マイクロソフト脅威インテリジェンス部門ディレクター、シェロッド・デグリッポ氏によれば、Storm-0501は重大なリスク要因です。「この脅威アクターは適応力が極めて高く、業種を選ばない標的選定を行う」と同氏は指摘しています。「Storm-0501は戦術を迅速に変更し、幅広い業種を標的とする能力を示しており、クラウドサービスを利用するあらゆる組織が標的となり得ます」 企業にとって、クラウド侵害への移行は、以下の3つの主要領域における強化された保護の必要性を示しています。 検出 企業が潜在的な侵害を早期に検知できればできるほど、問題の排除と影響の修復に備える準備が整います。実際には、標準的なアンチウイルスフレームワークを超え、カスタマイズされた行動ルールや運用条件に基づいて脅威をブロックするエンドポイント検知・対応(EDR)などのソリューションが必要となります。 アクセス ランサムウェアの種類や標的を問わず、企業は常に最小権限の原則から恩恵を受けます。管理機能へのアクセス権を持つユーザーは少ないほど良いのです。 これは多要素認証(MFA)などのソリューションから始まります。ユーザーが「知っているもの」に加えて「持っているもの」または「その人自身」を提示すること、これを義務付けることで、企業は侵害リスクを低減できます。次に条件付きアクセスポリシーが重要です。単発的な認証ではなく、ユーザーがログインを試みるたびに複数の要素を評価します。例えば、通常のアクセス時間帯外や新規ロケーションからのログイン試行時には、追加の検証を要求することがあります。 これらの利点は理論上だけのものではありません。マイクロソフトの分析によれば、侵害されたハイブリッドテナントにおいて、攻撃者が特権ユーザーとして最初にサインインを試みた際、MFAと条件付きアクセスにより失敗に終わり、ドメインを変更して再試行する必要がありました。 ストレージ ランサムウェア攻撃の成功は、暗号化、データ窃取、または削除によるストレージの侵害に依存します。その結果、強化されたデータストレージプロセスは攻撃者の試みを阻害するのに役立ちます。一例が、クラウド保存データとデータバックアップ双方のイミュータブルストレージです。イミュータブルストレージの概念は単純です:変更不可能、です。企業は書き込み一回・読み取り多数(WORM)など希望するポリシーを設定でき、データが変更されないことを確信して安心できます。この種のストレージは特にバックアップに有用です。たとえ攻撃者が重要な資産を侵害・削除したとしても、脅威が封じ込められ排除されれば、企業は改ざんされていないデータを復元し再構築できます。 「嵐」を乗り切る オンプレミスセキュリティが強化されるにつれ、攻撃者は新たな侵入経路としてハイブリッドクラウドを狙っています。多くの企業にとって、クラウド環境のマルチドメイン・マルチテナント特性は、特に子会社ネットワーク間でセキュリティ対策が統一されていない場合、こうした攻撃に対して脆弱性を生み出します。 「嵐」を乗り切るには、検出を優先し、アクセスを制限し、完全なデータ復元経路を提供する三本柱の保護アプローチが不可欠です。 ランサムウェアインサイトレポート2025

海外ブログ

AIを活用したランサムウェア攻撃の最初の兆候が現れる

2025年9月16日、Mike Vizard 人工知能(AI)が自律的にランサムウェア攻撃を仕掛ける日が、また一歩近づいた。ESETのセキュリティ研究者らは、ファイルやURLを分析してマルウェアを検出するサービス「VirusTotal」上で、データの窃取・暗号化・破壊を自律的に判断できるAIランサムウェアツールを発見したと報告している。 PromptLockと名付けられたこのツールは、OpenAIが公開する言語モデルを自由に利用し、悪意のあるLuaスクリプトを動的に生成して様々なタスクを実行する。発見後、ニューヨーク大学タンドン工科大学の教授陣、研究員、博士課程学生からなるグループが、テスト中に「ランサムウェア3.0」と命名したプロトタイプをVirusTotalにアップロードしたことを認めた。 NYUチームは研究論文を発表し、概念実証として開発したマルウェアプロトタイプが、大規模言語モデル(LLM)を用いてランサムウェア攻撃を自律的に計画・適応・実行する仕組みを説明した。PromptLockが実際にサイバー犯罪者によって使用された事例はまだ確認されていないが、これは人間の攻撃者ではなく機械による新たな攻撃の波の前兆となる可能性がある。 このNYUの研究論文は、カーネギーメロン大学(CMU)の研究論文に続くものだ。同論文では以前、LLMが企業向けネットワーク環境に対する現実世界のサイバー攻撃を自律的に計画・実行するよう学習させられることを実証していた。 AI活用攻撃への防御策 こうした研究がサイバーセキュリティ専門家にもたらす影響は甚大だ。今や問題は「サイバー犯罪者がLLMを活用して脆弱性を特定し、最適な悪用方法を決定し、必要なコードを生成し、数分で実際の攻撃を指揮する自律型AI技術に基づくランサムウェアサービスをいつ構築するか」であり、「構築するか否か」ではない。既にサイバー攻撃の防御に苦戦しているサイバーセキュリティチームは、攻撃者にほとんどコストをかけずに展開される攻撃の波にまもなく圧倒されるだろう。 当然ながら、AIの火にはAIで対抗するしかない。準備が整っていようといまいと、組織は他の機械が仕掛ける攻撃に機械の速度で対応できるAIプラットフォームへの投資を迫られる。この能力がなければ、成功した攻撃は数秒で計り知れない被害をもたらすだろう。サイバーセキュリティ専門家は、AIに依存して攻撃をリアルタイムで検知・阻止しなければ、侵害の被害範囲を制限するほど迅速に対応することは到底不可能だ。 課題は、常にそうであるように、必要となるAIツールやプラットフォームを導入するための資金調達である。サイバーセキュリティ予算は今後も増加し続けることは疑いないが、脅威環境が根本的に変化しようとしている現状を踏まえると、その増加速度は追いつかない可能性がある。経営陣やITリーダーとの議論は容易ではないかもしれないが、事実は事実だ。結局のところ、サイバーセキュリティ専門家がよく知る通り、サイバーセキュリティへの投資を増やすことよりも悪いのは、事業が完全に麻痺し収益が全く生まれない状態に陥るサイバー攻撃である。 『ランサムウェアインサイトレポート2025』をチェック

海外ブログ

ラザルス・グループ:”旗”を持つ犯罪組織

2025年9月23日、Christine Barry ラザルス・グループは、朝鮮民主主義人民共和国(DPRK/北朝鮮)と関連する悪名高い国家支援サイバー犯罪組織です。同グループは、同国主要情報機関である偵察総局(RGB)内で活動しています。アナリストらは、ラザルス・グループのメンバーの大半が北朝鮮の平壌を拠点とし、一部は海外の前哨基地やダミー会社を通じて国外で活動していると見ています。海外活動の一例は2018年の米国司法省声明で詳述されています: パク・ジンヒョク(Park Jin Hyok)は、Chosun Expo合弁企業で10年以上勤務したコンピュータープログラマーであり…北朝鮮軍事情報機関の一部である第110研究所と関連している。 …これらの活動を独自に調査したセキュリティ研究者らは、このハッキングチームを「ラザルス・グループ」と呼称した。 ラザルス・グループは少なくとも2009年から活動しており、世界で最も多産かつ多才な脅威アクターの一つとなっています。 ラザルス・グループとは何か? 「ラザルス・グループ」という名称は当初、北朝鮮に関連する単一の脅威主体、あるいは「少数の連携したアクター群」を指していました。現在では、北朝鮮軍情報部内のサイバー作戦を担当する多数のサブグループ(脅威クラスター)を包括的に指す用語となっています。マンディアントの研究者は2024年にこの図表を作成し、北朝鮮の組織構造に関する最善の評価を示しました: ラザルス・グループのクラスターを掘り下げる前に、国家保安省(MSS)とAPT37について簡単に確認しましょう。MSSは国内監視と政治保安活動を担当する民間秘密警察・防諜機関です。同省は国内の情報流通を統制し、北朝鮮国民の忠誠心を監視しています。 APT37は国家保安省の任務を支援するサイバー作戦を実行する。2020年から2021年にかけて、同グループは北朝鮮のパンデミック対策の一環としてCOVID-19研究者を標的にしました。また、北朝鮮脱北者を支援する韓国組織への継続的な標的攻撃も実施しています。APT37は一般的にラザルス・グループの一部とは見なされていません。 ラザルス・グループの脅威クラスターはRGB(偵察総局)内に存在する。研究者は当初、これらのクラスターをRGB内の第5局および第3局に遡及しました(2020年のこの図表の通り): この区別は任務の焦点に基づいています。マンディアント研究者は結論づけました:第5局は韓国及びその他の地域的標的に焦点を当て、第3局は対外諜報を担当。金銭的動機を持つラザルス・グループ・クラスターは第110研究所と関連付けられ、第325局は韓国に対する情報戦及び影響工作を実施しました。 COVID-19パンデミックは北朝鮮のサイバー作戦を混乱させ、海外工作員と平壌の指導部との連絡を断絶させました。海外の脅威アクターは様々な形で協力を開始し、RGBの支援なしにグループ資金調達のためランサムウェアキャンペーンを実行し始めました。その結果、パンデミック後の北朝鮮サイバー作戦は以前とは大きく異なるものとなりました。北朝鮮の地政学的利益が変化するにつれ、局の配置は重要性を失いました。このため、2024年の評価では局の区別を廃止し、ラザルス・グループのクラスターをRGB直下に配置しています。 ラザルス・グループ・クラスター RGB内には複数の活動クラスターが存在し、その多くは複数の名称で追跡されています。これらのクラスターは協力し、インフラやツールを共有し、特定のプロジェクトのために追加のグループに分裂することもあります。ラザルス・グループのアクターは体制の保護と支援の恩恵を受け、北朝鮮情報システム全体から複数の情報源を通じて情報を提供されています。これにより、グループの指導部とオペレーターは新たな機会を迅速に特定し適応することが可能となります。 研究者は通常、プロジェクトベースで出現・消滅するクラスターを含め、同時に5~8つのクラスターを追跡しています。以下の4つのクラスターが主要グループです: TEMP.Hermit(別名:Diamond Sleet、Labyrinth Chollima、Selective Pisces、TA404):このクラスターは世界中の政府機関、防衛機関、通信機関、金融機関を標的とする。「ラザルス・グループ」という呼称は、最も頻繁にこの活動クラスターを指します。 APT43(別名:Kimsuky、Velvet Chollima、Black Banshee、Emerald Sleet、Sparkling Pisces、Thallium):北朝鮮の主要情報収集組織。韓国、日本、米国政府・防衛・学術分野を標的とした高度な諜報活動を実施。 APT38(別名:Bluenoroff、Stardust Chollima、BeagleBoyz、CageyChameleon):北朝鮮における金銭目的の活動で最も活発な脅威。銀行、仮想通貨取引所、DeFiプラットフォームを標的とします。APT38は大規模な仮想通貨窃取活動を通じて制裁を回避しています。 Andariel(別名APT45、Silent Chollima、Onyx Sleet DarkSeoul、Stonefly、Clasiopa):防衛・航空宇宙・原子力分野に対するサイバー諜報活動と、医療機関に対するランサムウェア攻撃を両立させる二重目的クラスターです。ランサムウェア攻撃で得た資金は諜報活動に充てられます。 ラザルスグループの活動には二つの主要任務があります。諜報・破壊活動に加え、同グループは政権のための資金獲得も担っています。北朝鮮経済は長年国際的な制裁に直面し孤立しているため、この不正収益に依存しています。サイバー犯罪は比較的低コストでありながら、政権が自由に使用できる確実な(現時点では)制裁回避資金を供給します。専門家は、この資金が兵器開発プログラムに流用されていると疑っています。2024年国連報告書より: 調査委員会は、2017年から2023年にかけて朝鮮民主主義人民共和国(DPRK)が暗号通貨関連企業に対して行ったとされる58件のサイバー攻撃を調査中です。被害総額は約30億ドルと推定され、これらが同国の大量破壊兵器開発資金に充てられていると報告されています。 DPRKは、利益が得られる限り、また国際制裁が継続する限り、これらのサイバー攻撃を継続するでしょう。ラザルスグループの金融犯罪活動は、北朝鮮国家経済の基盤的かつ不可欠な構成要素です。 とはいえ、情報収集活動も同様に重要です。パンデミック期間中、同グループは機密性の高いCOVID-19ワクチン研究をファイザー、アストラゼネカ、その他複数の製薬企業や保健省から窃取していたことが判明しています。また、ロシア侵攻開始で当局の注意が逸れている隙にウクライナ政府機関を標的としました。 カスペルスキーの研究者は、ラザルス・グループの脅威クラスターが、諜報活動と金銭目的のサイバー犯罪を分離・保護する構造を有すると結論づけました。この構造により、RGB(ラザルス・グループ)は各クラスターに最も関連性の高い情報のみを提供できますが、あくまで推測です。これらのクラスターはマルウェアやサーバー、その他のインフラ、さらには人員まで共有していることが確認されており、全てが同一のRGB情報にアクセスしている可能性もあります。 起源 北朝鮮のサイバー能力は1990年、情報技術戦略の主要機関として朝鮮コンピュータセンター(KCC)が設立されたことに端を発します。1995年と1998年には当時の最高指導者金正日が、朝鮮人民軍(KPA)に対しサイバー能力の追求を指示しました。 KPAの規模は韓国軍のおよそ2倍であったが、装備と能力が不足していました。金正日は、軍事力の格差を埋める有効な武器としてサイバー作戦を認識しました。専門家は「サイバー戦争」が1998年に軍事領域として正式に確立され、2000年までにこの専門分野の訓練が開始されたと見ています。 ラザルス・グループが脅威主体として台頭したのは2000年代後半、国連が北朝鮮の2006年核実験を理由に制裁を発動した直後のことでした。現在の最高指導者金正恩が権力を掌握し、その政権が軍事力とデジタル戦力の示威を優先するにつれ、制裁はさらに強化されました。こうした環境下で、ラザルスは経済窃盗と世界的なランサムウェア攻撃を基盤とする国家収入源へと成長しました。 ラザラス・グループに帰属する最初の作戦は「オペレーション・トロイ」であり、2009年に米国および韓国政府ウェブサイトに対する分散型サービス拒否(DDoS)攻撃の波として開始されました。これらの攻撃は2013年まで継続し、諜報活動や情報窃取を含む高度な作戦へと発展しました。作戦終盤には標的に破壊的なワイパー型マルウェアが投入されました。 2011年3月、ラザルス・グループはTen Days of Rain(十日間の雨)として知られるキャンペーンを開始。韓国国内の侵害されたコンピューターから発動された、高度化を続けるDDoS攻撃の波が、韓国メディア、銀行、重要インフラを襲いました。2年後、同グループはDarkSeoulワイパー攻撃を実行し、3大放送局、金融機関、ISPをダウンさせました。 ラザルス・グループは2014年11月24日、ソニー・ピクチャーズエンタテインメントへの侵入により、高度なグローバル脅威としての存在感を示しました。同グループは数テラバイトに及ぶ内部データを窃取・公開。これには電子メール、従業員情報、未公開映画や脚本が含まれていました。ソニーのワークステーションもマルウェアに感染し使用不能に陥りました。この攻撃は北朝鮮指導者暗殺を題材としたコメディ映画『ザ・インタビュー』への報復でした。北朝鮮は関与を否定していますが、研究者や米国当局者はラザルス・グループによる攻撃と確信しています。 攻撃開始時にソニー社内のコンピューターに表示されたと思われる「頭蓋骨」スプラッシュページの画像。投稿者は元ソニー社員を名乗り、現ソニー社員から画像を受け取ったと主張。この画像は最初にRedditに投稿された。Wired経由 金融に関する攻撃 ラザロ・グループは2015年頃から金融犯罪を加速させた。同グループはエクアドルのバンコ・デル・アウストロ銀行から1200万ドル、ベトナムのティエンフォン銀行から100万ドルを盗んだ事件に関与したとされています。これらは2016年2月のバングラデシュ銀行強奪事件の前兆であり、ラザロはSWIFT銀行ネットワークを悪用して8100万ドルを盗み出す前に発見され阻止されました。 2017年、ラザルス・グループはワナクライランサムウェアワームを拡散させ、世界中に広がり数十万台のコンピューターデータを暗号化しました。この攻撃は全世界で約40億ドルの損害と英国医療システムに1億ドル超の混乱をもたらしたと推定されます。グループが回収した金額は約16万ドルに過ぎず、多くの研究者はワナクライは典型的な身代金要求スキームではなく実力示威だったと考えるに至りました。 同時期、ラザルスは仮想通貨取引所、銀行、フィンテック企業への攻撃を開始。2018年9月までに、グループはアジアの5取引所から約5億7100万ドル相当の仮想通貨を窃取。うちコインチェック(日本)からは約5億3000万ドルが盗まれました。 2020年には、アプリケーション管理プログラムWIZVERA VeraPortに対するサプライチェーン攻撃を実行。このプログラムは韓国政府が採用するセキュリティ機構の一部であり、政府機関やインターネットバンキングサイトを保護する役割を担っていました。その後2023年にはVoIPソフトウェア提供企業3CXへの攻撃が発生。両攻撃は、ソフトウェア供給網に対する多段階のステルス攻撃を実行する同グループの能力を明らかにしました。 偽の求職者詐欺 同グループの現行戦略の一つは、偽の求人広告や従業員を装った詐欺による企業への潜入です。これらの手口は広く「オペレーション・ドリームジョブ」として知られ、主に米国、イスラエル、オーストラリア、ロシア、インドの防衛、航空宇宙、政府部門を標的としています。 この攻撃の一形態では、脅威アクターが有名企業の採用担当者を装います。偽採用担当者はオンラインプロフィールやオープンソースインテリジェンス(OSINT)を活用し、暗号通貨、フィンテック、防衛、ソフトウェア開発などの業界で働く個人を標的にします。「採用担当者」はLinkedInやメールで候補者に連絡し、高給職への応募を提案します。標的が関心を示せば、脅威アクターはマルウェアを仕込んだ文書である職務内容説明書や雇用契約書を送付します。この攻撃はAxie Infinityのエンジニアに対して成功し、同社に5億4000万ドルの損失をもたらした。 第二の攻撃手法では、脅威アクターがIT技術者やフリーランサーを装います。数千人の北朝鮮技術者が海外に派遣され、韓国・日本・欧米のフリーランサーを偽装しています。これらの工作員は偽名でグローバル企業のソフトウェア開発や暗号通貨関連業務に従事するほか、ラップトップファームを介して活動し脅威アクターの真の出所を隠蔽しています。 これらの北朝鮮労働者の一部は、RGB(朝鮮労働党)への収入獲得を任務としています。他には内部アクセス権の取得を命じられ、資金の横領、知的財産の窃取、あるいは将来のラザルス攻撃を支援するためのマルウェアの埋め込みを行います。 こうした偽労働者詐欺は、企業の採用活動を攻撃ベクトルに変えます。他の脅威グループも同様の攻撃を行いますが、ラザルスグループ関連のものほどの成功や影響力を持つものは存在しません。 感染経路と好まれる戦術 ラザルスグループはシステムへのアクセス獲得に以下の一般的な戦術を用います: 標的型フィッシングメール:ラザルスは標的を絞ったフィッシングメールを送信することが確認されています。これらは政治的・金融関連のメッセージを装い、受信者に悪意のある添付ファイルやURLへの操作を促します。一般的なソフトウェアのゼロデイ脆弱性を悪用する場合もあります。これは依然として同グループの主要な初期アクセス手法です。 ソフトウェア脆弱性の悪用:ラザルスはゼロデイ攻撃手法を利用・開発し、公知の脆弱性を極めて迅速に兵器化する能力を持ちます。 ウォーターホール攻撃と戦略的ウェブ侵害:同グループは標的層への到達手段としてこれらの戦術を用います。ある攻撃では、ラザルスグループがポーランド金融規制当局のサイトに悪意あるコードを注入し、銀行従業員を悪意あるダウンロードで感染させました。また正規のソフトウェア更新サイトを侵害し、改ざんされたインストーラーを配布した事例もあります。 サプライチェーン攻撃:前述の攻撃例が示す通り、ラザルスはサプライチェーン侵害に長けています。 ソーシャルエンジニアリングと偽装人物:従業員詐欺以外にも、ラザルスは潜在的なビジネスパートナーや投資家などの偽装身分を作成。例えば、暗号通貨スタートアップへの投資に関心を持つベンチャーキャピタリストを装い信頼関係を構築した後、マルウェアを仕込んだ「デューデリジェンス文書」を共有する手口があります。 ラザルス共謀者によるマルウェアの埋め込み: 外国企業に潜入する「偽の労働者」はシステムにマルウェアを配置し、ラザルス・グループのオペレーターに侵入経路を開きます。 ラザルス・グループのソーシャルエンジニアリングを伴わない攻撃は、完全なAPT攻撃チェーンを示します。スピアフィッシングメールや脆弱性悪用による初期アクセスから始まり、ネットワーク内部に侵入すると脅威アクターはマルウェアを配置し、簡易バックドアを開設してコマンドアンドコントロール(C&C/C2)サーバーとの接続を確認します。感染マシンがドメインコントローラーやその他の機密デバイスであるとグループが判断した場合、攻撃を継続します。 この段階でラザルスグループはターゲットシステムに完全なツールキットをインストールします。これにはキーストロークロガー、ネットワークスキャナー、マシンを完全に制御可能な第二段階バックドアといった高度なツールが含まれます。これらのペイロードは検出回避のためレジストリに隠蔽されるか、正当なファイルとして偽装されます。...

海外ブログ

メール脅威レーダー – 2025年9月

2025年9月23日、脅威分析チーム 先月、バラクーダの脅威分析チームは、世界中の組織を標的とした複数の注目すべきメールベースの脅威を特定しました。主な脅威は以下の通りです: Tycoon および EvilProxy フィッシングキット:Microsoft OAuthを悪用し、アクセス権を取得しURLを悪意のあるページへリダイレクト クラウドベースのサーバーレス環境、ウェブサイト作成サイト、ビジュアル生産性ツールなど、より広範なオンラインプラットフォームを悪用してフィッシングページを作成・ホストする攻撃者 概要:Google翻訳の悪用、DirectSend、Google Classroom、Meetを標的とした詐欺 フィッシング集団がMicrosoft OAuthを悪用し、ステルスアクセスを実現 脅威の概要 OAuthは、ユーザーがパスワードを共有せずにMicrosoft 365などのサードパーティアプリケーションにログインできる広く採用された標準です。この利便性が新たな攻撃対象領域を生み出しました。バラクーダを含む業界全体のセキュリティ研究者は、OAuth実装の脆弱性を標的とし、アカウントやデータへの不正かつ持続的なアクセスを得る高度なフィッシング・アズ・ア・サービス(PhaaS)キットを確認しています。 OAuthの悪用により、攻撃者は以下が可能になります: アクセストークンの窃取 ユーザーなりすまし 盗まれた/乗っ取られたクライアント認証情報を使用した、アカウントや個人データへの静かなアクセス 悪意のあるアプリケーションを登録し、信頼性があるように見せかけてユーザーを騙し、アクセス権限や制御権限を付与させる ログイン時やリダイレクト時に使用されるウェブサイトアドレスの脆弱なチェックを悪用 自動ログイン機能を悪用し、ユーザーの知らないうちに認証コードを窃取 広範な事前設定済みAPI権限を付与する.defaultスコープを要求・悪用し、アクセストークンを取得した攻撃者が権限を昇格させ機密リソースにアクセスできるようにする バラクーダの脅威アナリストが確認したOAuth攻撃は、ソーシャルエンジニアリングに基づく大規模・自動化・効率化されたPaaS攻撃である。 攻撃者はMicrosoft OAuth URLを改変して攻撃を実行する。 正規のMicrosoft OAuth URLは以下のような形式です: 各要素は以下の通り分解できます: client_id: Microsoftに登録されたアプリケーションを識別するコード response_type: OAuthサーバーに対し、アクセストークン取得に使用されるセキュアな認証コードフローを開始する認証コードを返すよう指示する redirect_uri: 信頼されたリダイレクトURI scope: 基本情報の要求(本人確認、プロフィール情報、メールアドレス)を示します。 state: リクエスト開始時に特別なコードまたはトークンを生成するようシステムに指示します。リクエストが戻ってきた際にこれを検証することで、攻撃者が設定変更や許可なしのメッセージ送信を企てるのではなく、本人からのリクエストであることを確認します。 prompt: 「select_account」というフレーズは、認証前にアカウント選択を強制し、本当に本人であるか、侵入を試みる攻撃者ではないかを確認します。 悪意のあるOAuth URLは少し異なる 以下の最初の例は、Tycoon 2FA攻撃によるものです。ユーザーはMicrosoftを装ったフィッシングサイトにリダイレクトされ、ログイン認証情報を盗むように設計されています。すべてのリンクは攻撃者が制御する要素にリダイレクトされます。 二つ目の例はEvilProxyを利用し、攻撃者が多要素認証を迂回してセッションを乗っ取ることを可能にします。 EvilProxyリンクでは「prompt=none」が使用されています。これによりログインプロンプトが抑制され、ユーザーが既にサインインしている場合、何の操作もせずに静かにリダイレクトされます。 ユーザーが未サインイン状態、または同意が必要な場合、サーバーはユーザーにプロンプトを表示せずエラーを返します。これによりアプリケーション(または攻撃者)は、ユーザーを中断させることなくトークンの更新やセッション状態の確認が可能になります。 これらの攻撃では通常、攻撃者がEntra ID(Azure AD)テナント内に悪意のあるアプリケーションを登録する必要があります。これらの悪意のあるアプリは、正当なアプリやサービスを模倣するよう巧妙に設計されています。 攻撃者はMicrosoftのOAuthフローを悪用し、メール・ファイル・カレンダー・Teamsチャット・管理APIなど非常に広範な権限(スコープ)に対する自動的なユーザー同意を要求します。 ユーザーが知らずに同意を許可すると、攻撃者はOAuthトークンを介してアクセス権を取得できるため、パスワードや多要素認証を必要とせずにユーザーアカウントにアクセス可能になります。 より深刻なシナリオでは、攻撃者はOAuthフローを完全に迂回し、代わりにMicrosoftの公式サインイン画面を精巧に模倣した偽装ログインページへユーザーをリダイレクトします。ユーザーが知らずに認証情報を入力すると、攻撃者はそれらをキャプチャし、アカウントへの完全なアクセス権を取得する可能性があります。 OAuth環境を安全に保つための対策 信頼できるリダイレクトリンクのみを許可し、ログイン後にユーザーが安全で既知のウェブサイトに送られるようにします。 各ログインリクエストに秘密コードを追加し、正当なユーザーからのリクエストであることを確認することを検討してください。 システムが自動的にアカウントを選択しないようにし、ユーザーにアカウントを選択するよう求めます。 ログイントークンが本物であり、期限切れではなく、あなたのアプリ向けであることを確認し、盗まれた場合に再利用できないよう、有効期限が短いトークンを使用します。 連絡先やファイルなど、必要以上のデータへのアクセスを要求しないでください。 開発者とユーザーにリスクの見分け方とOAuthの正しい使用方法を指導してください。 ログを保持し、不審な場所からのログインなど異常な動きを検知しましょう。 サーバーレスコンピューティングプラットフォーム、ウェブサイト作成ツール、生産性向上ツールを悪用したフィッシングホスティング 脅威の概要 攻撃者が信頼性の高いクラウドコラボレーション、文書管理、オンラインフォームプラットフォームを悪用し、そのアクセシビリティと評判を利用してフィッシングキャンペーンがセキュリティフィルターを回避しユーザーの信頼を得る手口については、以前報告しました。 現在では、コードホスティングやサーバーレスコンピューティングプラットフォーム、ウェブサイト開発ツール、オンライン生産性ツールを悪用し、フィッシングサイトや悪意のあるコンテンツを作成・配布する攻撃者も確認されています。 LogoKitによるJavaScriptサーバーレスプラットフォームの悪用 サーバーレスコンピューティングプラットフォームは、アプリケーション開発者がインフラ投資なしで新規アプリを構築・実行できるように設計されています。アクセシビリティ、導入の容易さ、スケーラビリティといった特長は、正当なドメインを隠れ蓑とするフィッシング集団にも悪用されています。バラクーダの脅威アナリストは最近、LogoKit PhaaS(Phishing as a Service)がクラウド上で小さなJavaScriptやTypeScriptスニペットを実行するサーバーレスプラットフォームを悪用する事例を確認しました。このプラットフォームは公開URLの使用とコードスニペットからの即時デプロイを可能にしており、攻撃者のプロセスをさらに簡素化しています。...

海外ブログ

SOCケースファイル:Akiraランサムウェアが被害者のリモート管理ツールを悪用

2025年9月25日、Yuvashree Murugan バラクーダのマネージドXDRチームは最近、Akiraランサムウェア攻撃を鎮静化させ、影響を緩和しました。この攻撃は、既知の攻撃ツールを持ち込む代わりに、標的のインフラ内のツールを悪用して検知を回避し、悪意のある活動を日常的なIT活動に見せかける手法を用いました。 攻撃の経緯 サイバー犯罪者は、汎用性が高く機会主義的なRaaS(Ransomware-as-a-Service)キットであるAkiraランサムウェアを武器に、祝日に乗じて午前4時直前に組織のネットワークを標的としました。 攻撃者はドメインコントローラー(DC)へのアクセス権を獲得しました。DCはファイルやアプリケーションなどのネットワークリソースへのユーザーアクセスを認証・検証する重要なサーバーである。このDCサーバーにはDattoのリモート監視管理(RMM)ツールがインストールされていました。 攻撃者はLiving Off The Land(LOTL)と呼ばれる手法を採用。これは事前インストール済みの正当なツールセットを悪用する攻撃手法です。 彼らはRMMツールの管理コンソールを標的とし、事前にインストールされていた複数のバックアップエージェントと組み合わせて攻撃を実行。新規ソフトウェアインストールや不審な活動に対するセキュリティアラートを発生させずに攻撃を完了させました。 Akira RMM攻撃チェーン 攻撃者はDatto RMMを利用し、そのTempフォルダからPowerShellスクリプトをリモートでプッシュ・実行。PowerShellの組み込み安全チェックを回避する「実行ポリシーバイパス」を適用しました。 このスクリプトはシステムレベルの権限で実行され、感染サーバーを完全に制御可能にしました。 直後にエンコードされたPowerShellコマンドで追加ツールを実行し、複数の未知の実行可能ファイル(バイナリ)を信頼されたWindowsディレクトリに配置して疑いを回避しました。 これらのファイルには偽装スクリプト、ファイアウォールルール操作用スクリプト、非標準ディレクトリ(攻撃者が作成したステージング領域と思われる)に隠されたスクリプトが含まれていました。 攻撃者の隠蔽やセキュリティ機能無効化を目的としたレジストリ変更が行われました。 ファイル暗号化開始の数分前、ドメインコントローラー上でボリュームシャドウコピーサービス(VSSVC.exe)が停止されました。これは日常的なITメンテナンス時にも実施されるが、復元用コピーを排除するため、ランサムウェア攻撃における暗号化の前段階としても利用されます。 午前4時54分、ランサムウェアのペイロードがファイルの暗号化を開始し、拡張子を.akiraに変更しました。 幸い、ドメインコントローラーはBarracuda Managed XDR Endpoint Securityで保護されていました。 最初のファイル暗号化はXDRのカスタム暗号化ルールによって即座に検知され、影響を受けたデバイスの即時隔離と攻撃の終結につながりました。 主な教訓 攻撃者は、即座に警戒を喚起するような高度な新種のマルウェアやツールを展開しませんでした。代わりに、エンドポイントにインストールされた信頼できるツールであるDatto RMMとバックアップエージェントを悪用しました。 同様に、攻撃者の活動は、バックアップエージェントがスケジュールされたジョブ中に正当に行う可能性のある動作と酷似していました。これにより、すべてが通常のIT活動のように見えました。 Akiraは巧妙で独創的なRaaS(攻撃サービス)であり、マルウェア開発者は固定されたプレイブックに従わない。戦術は頻繁に変化するため、既知の攻撃シグネチャと一致せず、攻撃初期段階での検知が困難となりまし。 多様で多機能な攻撃からIT環境を効果的に保護するには、エンドポイント、ネットワーク、サーバー、クラウドなどを横断する完全なXDRカバレッジが不可欠です。これによりSOCチームは攻撃ライフサイクルの可能な限り早い段階で脅威を検知・無力化し、完全な可視性を確保できます。 復旧と回復 脅威が無力化された後、バラクーダ・マネージドXDRチームは顧客と連携し、以下の対策を実施しました: 組織レベルで影響を受けた全デバイスを隔離 組織全体で検出された全脅威に対するロールバックをトリガー 残存するAkira関連アーティファクトを検出するための詳細な侵害指標(IOC)スキャンを実行 ロールバックの成功とエンドポイントの安定性を確認、必要に応じてデバイスを再起動してロールバックを完了 インシデント後のエンドポイントポリシー強化について顧客と協議・実施 SOARプレイブックを通じて全アクションを検証 Barracuda Managed XDRは、このようなインシデントの検知と緩和を支援します。エンドポイントとネットワーク活動を継続的に監視し、予期せぬファイル削除やレジストリ変更などの異常な動作を検知します。マネージドXDRはさらに迅速なインシデント対応機能を提供し、特定された脅威の迅速な封じ込めと修復を保証します。詳細なログとフォレンジック分析により攻撃の起源と範囲を追跡し、将来の戦略的予防措置を可能にします。 エンドポイント検知・対応(EDR)との統合により、マネージドXDRは隔離されたシステムへの可視性を高め、緩和のための実用的な知見を提供します。マネージドXDRが支援するプロアクティブな脅威ハンティングは、攻撃者が持続的なアクセス権を獲得する前に、永続化メカニズムを特定し排除するのに役立ちます。 BarracudaマネージドXDRおよびSOCに関する詳細情報はウェブサイトをご覧ください。BarracudaマネージドXDRの新機能・アップグレード・新検知機能の最新情報は最新のリリースノートをご確認ください。 本攻撃で使用された主なツールと手法 侵害の兆候(IoC) 24時間365日のマネージドサイバーセキュリティで攻撃者に先手を打つ(英語) バラクーダで脅威に対抗 AI搭載サイバーセキュリティプラットフォームにより、企業は保護とサイバーレジリエンスを最大化できます。高度な保護、リアルタイム分析、プロアクティブな対応機能を提供する統合プラットフォームは、セキュリティギャップの解消、運用複雑性の低減、可視性の向上を支援します。主要なセキュリティ機能を統合することで、管理負担を最小化し運用を簡素化できます。サイバーセキュリティ専門家のガイダンスにより、統合サイバーセキュリティプラットフォームのすべての利点を活用できます。 まずは、バラクーダのウェブページにアクセスし、どのようなセキュリティ対策が可能か、そのソリューションをご確認ください。

海外ブログ

ランサムウェア攻撃者が繰り返し攻撃を続ける理由

2025年8月5日、Tilly Travers ランサムウェアは、進化し変化するセキュリティ環境に適応する能力によって強化され、脅威が拡大し続けています。世界中の組織がランサムウェアの被害に遭い続けており、しばしば繰り返し攻撃を受け、その影響は壊滅的なものとなる可能性があります。 私たちは過去12ヶ月間に世界中の組織がランサムウェアをどのように経験したか、そしてこれがセキュリティにとって何を意味するのかを明らかにしようと試みました。新たなランサムウェア・インサイトレポート2025に詳述されている調査結果は、複雑で乱立され、断片化されたセキュリティ防御ツールが組織を攻撃に対して極めて脆弱な状態に置き、攻撃者が素早く悪用しうるセキュリティの隙間を露呈していることを示しています。 多くの被害組織が、管理不可能な数となったセキュリティツールに苦しみながら、結果として、安全を確保できる重要な分野への投資が行われていない現状があります。さらに多くの被害組織は、暗号化されたデータの完全な復元が不可能であるにもかかわらず、攻撃者の金銭要求に応じる以外に選択肢がないと感じ続けています。 本レポートは、米国・欧州・アジア太平洋地域のIT・セキュリティの上級意思決定者2,000名の実態とインサイトに基づいています。調査はバラクーダとVanson Bourneとの共同実施にて行われました。 主な調査結果 ランサムウェア被害者の31%が過去12ヶ月で2回以上被害に遭っている。このうち、74%が「セキュリティツールが多すぎて管理に追われている」と回答し、61%が「ツール間の連携不足により可視性が損なわれ、攻撃者が潜伏できる死角が生じている」と指摘しています。 多くのランサムウェア被害企業は、主要セキュリティ領域で十分な対策を講じていない。例えば、メールセキュリティソリューションを導入していた被害企業は47%未満であったのに対し、被害を受けていない企業では59%が導入していました。これは重要な点です。なぜならメールはランサムウェアの主要な攻撃経路であるからです:メール侵害を受けた組織の71%が同時にランサムウェア被害も受けています。 ランサムウェア攻撃者は3回に1回の確率で身代金支払いを得ることができます。ランサムウェア被害者の32%がデータ復旧・復元のために攻撃者に支払っており、2回以上被害を受けた組織では37%に上昇します。 身代金を支払った組織の41%は全データの復旧に失敗しています。これには複数の要因が考えられます。攻撃者が提供する復号ツールが機能しない、部分的な鍵しか共有されない、暗号化・復号プロセスでファイルが破損する、あるいは攻撃者が身代金を受け取った後で復号ツールを提供しないケースなどです。 ランサムウェア攻撃は多面的です。回答者が経験したランサムウェアインシデントの約4分の1(24%)がデータ暗号化を伴う一方、相当数が攻撃者によるデータ窃取(27%)と公開(同27%)、他の悪意あるペイロードによるデバイス感染(29%)、持続性を目的としたバックドアの設置(21%)などを伴っていました。 成功したランサムウェア攻撃の影響範囲は拡大しており、評判の毀損(41%が経験)から、新規ビジネス機会の喪失(25%)、取引先・株主・顧客への脅迫を含む支払い圧力戦術(22%)、従業員への圧力(16%)といった具体的な事業影響にまで及んでいます。 ランサムウェア耐性(レジリエンス) 2025年においても、ランサムウェアは持続的で収益性の高い脅威であり続け、セキュリティの複雑性とカバー範囲の隙間を容赦なく悪用し、最大限の混乱と金銭的利益を得るための多次元攻撃を実行します。 効果的な防御とは、単に攻撃の成功を防ぐことだけでなく、インシデントを検知し、対応し、復旧できる能力です。それはランサムウェアに対するレジリエンスを獲得することです。 組織は、拡大し続ける攻撃対象領域をサイバー脅威から保護する、統合された多層的なセキュリティを必要としています。これには、効果的なデータ保護とバックアップ、堅牢なアクセス制御と認証、定期的なパッチ適用、サイバーセキュリティ意識向上トレーニング、ネットワークセグメンテーション、高度なメール・アプリケーションセキュリティ、そして定期的に更新・訓練されるインシデント対応計画が含まれるべきです。 何よりも、組織は強力な統合セキュリティプラットフォームを中心とした統一されたアプローチをとることで、複雑性、断片化、セキュリティの乱立(拡散)を低減させる必要があります。このプラットフォームは常に稼働状態を維持し、攻撃者に潜伏場所を与えないものです。 調査方法 バラクーダとVanson Bourneは、米国、英国、フランス、DACH(ドイツ、オーストリア、スイス)、 ベネルクス(ベルギー、オランダ、ルクセンブルク)、北欧(デンマーク、フィンランド、ノルウェー、スウェーデン)、オーストラリア、インド、日本の組織において、ITおよびビジネス部門のセキュリティ分野の上級意思決定者2,000名を対象に当調査を実施しました。フィールドワークは2025年4月および5月に実施されました。 詳細情報および調査結果については、レポートを入手してください。 レポートを入手する

海外ブログ

サイバー犯罪のギグエコノミー

2025年8月8日、Christine Barry 「ギグエコノミー」という言葉を耳にしたことがあるでしょう。これは短期的な仕事(=ギグ)を特徴とする労働市場を指します。これらのギグはプロジェクトベースで、デジタルプラットフォームや非公式なネットワークを通じて手配されます。労働者は必要に応じて仕事を請け負い、デザイナーがFiverrrやFreelancerを通じて仕事を受けるのとよく似ています。ギグエコノミーは機動力、専門性、オンデマンド型協働を基盤としており、ランサムウェアやその他の犯罪活動を展開する脅威アクターにとって非常に効果的に機能しています。 背景 脅威アクターの多くに共通するのは、特定のブランドに固執しない点だ。LockBitのような例外や国家が関与する諜報活動は存在するが、大半のサイバー犯罪者はブランドアイデンティティを持たず、特定のグループへの忠誠心もない。 ランサムウェア・アズ・ア・サービス(RaaS)が登場した時点で、この流れは明らかでした。協力者(加入者)はRaaSのルールに従い、自由に参加・離脱できます。一部のRaaSグループは、初期アクセス用のフィッシングプラットフォーム提供から身代金の交渉・回収まで全てを請け負います。協力者(加入者)は攻撃を成功させるだけです。メディアで攻撃者が名指しされる場合、常にAkira、Medusa、Fog、Rhysidaといったブランド名が使われる。協力者がブランドである場合、その名前が表に出ることもあります。 RaaSモデル以前に、Anglerのようなエクスプロイトキットや、脅威アクターがツールやインフラをレンタルできるSpam-as-a-Serviceプラットフォームが存在したこともある。これらのモデルは、今日見られる大規模なサイバー犯罪サプライチェーンの最初の構成要素でした。RaaSは、アイデンティティ、オペレーション、ブランディングを完全に分離した最初のモデルであり、分散型サイバー犯罪オペレーションの進化を加速させました。 欧州サイバーセキュリティ機関(ENISA)は、2022年ENISA脅威状況報告書において、このモジュール型サービス基盤構造の成長を検証しました。同報告書は「脅威グループの多様化・専門化・特化の進展」と、侵入の各段階に関与する異なるアフィリエイトの「組み合わせ自由」な性質を強調しています。報告書には、犯罪経済がギグエコノミーの原則をいかに採用しているかを示す、多くのインサイトが記載されています。 モジュール化された人材とプロジェクトベースの犯罪 ランサムウェア攻撃チェーンで見られる専門的役割について、例を挙げます。 初期アクセス:初期アクセスブローカー(IAB)、フィッシング・ソーシャルエンジニアリング専門家、コール担当者/交渉担当者、エクスプロイト開発者 発見・横展開(ラテラルムーブメント)・列挙:偵察専門家/侵入オペレーター、マルウェアローダー/ペイロード展開専門家、スクリプト開発者 持続性確保・特権昇格:侵入専門家/ポストエクスプロイトオペレーター 防御回避:セキュリティ回避専門家、難読化エンジニア データ窃取:データ窃取者、窃取専門家 ランサムウェアの展開:ランサムウェア開発者、インフラオペレーター 恐喝・交渉:身代金要求文作成者、交渉担当者/通信専門家、広報/情報漏洩サイト管理者 SafePayとHelloGookieはコール担当者と交渉担当者を利用し、Qilinは弁護士を待機させ、Anubisはデータ窃盗犯と盗んだデータの金銭化専門家を結びつけます。DragonForceは特に他のグループにプロジェクト共同作業を提供します。これらの役割が全て別々の個人によって行われるわけではありませんが、全てのグループが異なる専門性とニッチな才能を稼働させています。 集団とカルテル 現代のサイバー犯罪経済のもう一つの特徴は、脅威アクターがリソースを共有する、緩やかな集団として活動する可能性があることです。その顕著な例として、分散型脅威アクター連合であるDragonForceランサムウェアカルテル(DFRC)が挙げられます。カルテルメンバーは、マルウェア、攻撃管理ツール、ストレージ、そして「信頼性の高いインフラ」といったDragonForceのリソースを活用しつつ、独自のブランド名で攻撃を仕掛けることができます。脅威アクターはこれらのリソースを自由に共有・協働して利用でき、DragonForceの中核オペレーターはサービスの対価として合意された取り分を得ることになります。カルテルとして、DFRCは広報活動も展開し、宣伝を利用して被害者に圧力をかけ、脅威環境における支配権の確立を図ります。 Scattered Spiderは、ソーシャルエンジニアリング、SIMスワッピング、なりすまし(高度な標的型攻撃(APT)と関連付けられる技術)を専門とする分散型アクター集団の別の例です。Lapsus$も同様のグループで、ソーシャルエンジニアリングと多要素認証(MFA)の悪用によるネットワークアクセス取得を専門とします。 両グループは「The Com」(「The Community」の略称)と呼ばれる大規模で緩やかな集合体から派生しました。The Comの仲間は通常、オンラインゲームやその他のインターネット空間を通じて台頭します。Darknet Diariesは2022年にThe Comのメンバーにインタビューを実施しました。ポッドキャストを聴取、またはトランスクリプトを閲覧するにはこちら。 防御側にとっての意義 このギグモデルはサイバー犯罪経済のレジリエンスを高めます。脅威アクターが逮捕されなければ、単に別の領域へ移動するだけです。ITチームはギグ型脅威モデルへの防御策を検討する必要があるでしょう。セキュリティは広範で、行動ベースかつ、多層的であるべきです: 既知の侵害指標だけでなく、振る舞い検知と脅威ハンティングを活用する。 異常なアクセスパターンや権限昇格を監視する。 従業員にフィッシング、ボイスフィッシング、なりすまし戦術の認識を訓練する。 ゼロトラストの原則を適用する——侵害を前提とし、あらゆるアクセス試行を検証する。 新興のアンダーグラウンドツールやサービスに関する脅威インテリジェンスで情報を更新する。 バラクーダで脅威に対抗 AI搭載サイバーセキュリティプラットフォームにより、企業は保護とサイバーレジリエンスを最大化できます。高度な保護、リアルタイム分析、プロアクティブな対応機能を提供する統合プラットフォームは、セキュリティギャップの解消、運用複雑性の低減、可視性の向上を支援します。主要なセキュリティ機能を統合することで、管理負担を最小化し運用を簡素化できます。サイバーセキュリティ専門家のガイダンスにより、統合サイバーセキュリティプラットフォームのすべての利点を活用できます。 まずは、バラクーダのウェブページにアクセスし、どのようなセキュリティ対策が可能か、そのソリューションをご確認ください。

海外ブログ